AD域用户修改密码时,提示密码策略

背景:AD域控下,用户在修改密码时看不到密码策略,导致修改密码一直通不过。

域控服务器版本:windows server 2012 r2

想达到目的:在修改密码界面,提示用户密码策略。

想组策略控制登陆pc的域用户?

在AD域管理下,用户在修改密码或是密码不符合策略时,系统会提示用户密码策略。密码策略是管理员根据需要配置的一项安全设置,用于帮助管理用户密码的强度和安全性。当用户的密码不符合密码策略要求时,系统会提示用户更改密码,并给出相应的说明。

一般来说,密码策略包括以下几个方面:

1.密码长度:密码长度应该设置为足够长,一般不少于8个字符。

2.密码复杂度:密码应该包含大小写字母、数字和特殊字符,并尽量避免使用常见的字典词汇。

3.密码历史记录:密码历史记录用来限制用户在一段时间内不能重复使用先前曾用过的密码。

4.最长密码年龄:最长密码年龄是指用户在多长时间后必须更改密码,以提高安全性。

5.帐户锁定:帐户锁定用来在一定时间内限制用户登录,以应对可能的攻击行为。

以上是密码策略的一些常见设置,管理员可根据实际需要进行设置。当用户尝试更改密码或密码不符合要求时,系统会提示相关的密码策略要求,同时提供相应的操作选项供用户选择。

- 这篇文章讲的很详细,请看:使用AD域管理您的本地计算机密码

- 除此之外, 这篇博客: AD域允许普通用户打开需要管理员权限的软件中的 不足 部分也许能够解决你的问题, 你可以仔细阅读以下内容或跳转源博客中阅读:

1.部分软件不支持,例如:360壁纸(小鸟壁纸)。

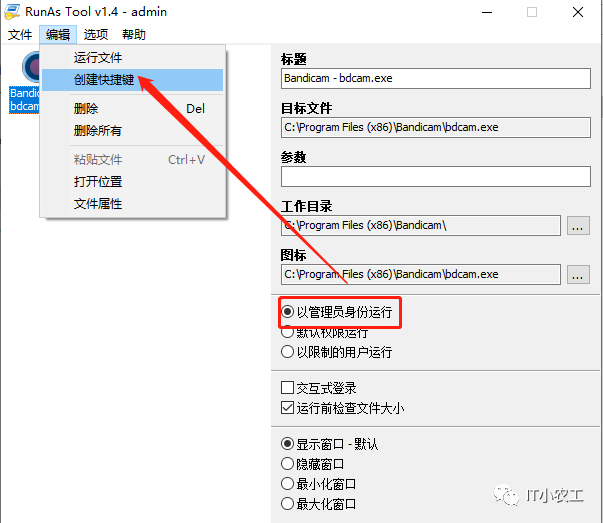

2.此工具未与域结合,似乎能不批量操作,只能在每台电脑上逐一操作,如果软件较多,人员较多,会比较费时。RunAsInvoker – 在没有UAC提示符的情况下以父进程的特权运行应用程序; RunAsHighest – 运行具有用户最高级别权限的程序(如果用户具有管理员权限,将显示UAC提示); RunAsAdmin – 以管理员身份运行应用程序(每次都会出现UAC提示)。这个软件可以网上搜索下载,打开会自动扫描本地具有管理权限的用户,

并输入密码,把要运行的软件的快捷方式直接拖过去

选择 以管理员身份运行,之后编辑--创建快捷方式,用新创建的快捷方式打开软件。

使用 Windows 内部命令 runas,通常可以使用它来执行安装程序,即可不用切换用户来安装。有关 runas 命令请参考 Microsoft 官方文档:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc771525(v=ws.11),本文只做简要介绍。

命令参考

不足

有的程序使用 runas 还是无法执行,例如:美图秀秀。

当使用脚本时,包含 runas 的 bat 脚本中管理员账号密码是明文,可以使用 runasspc 进行包装,生成 exe 从而实现加密。

第三方工具,可以代替 runas,解决 runas 中账号密码明文问题,与 cpau 类似,会生成一个加密文本,用于存储程序位置,帐号及密码,且使用一个 exe 来调用该加密文件,从而以其他身份运行程序。且该软件是有图形界面,使用比较简单,支持域管理员认证。

第三方工具,可以代替 runas,解决 runas 中账号密码明文问题,它会将程序位置,账号及密码,加密存储到一个文本文件中,再调用文本文件来执行程序。命令行模式,更方便对接其他系统。

命令参考

域管理员认证: d:\cpau.exe -u 域\拥有域管理员权限的用户 -p 密码 -ex 程序路径 -lwp -enc -file 加密后的文本文件存储路径 本机管理员认证: d:\cpau.exe -u .\拥有本机管理员权限的用户 -p 密码 -ex 程序路径 -lwp -enc -file 加密后的文本文件存储路径 执行程序: d:\CPAU.exe -dec -file 加密后的文本文件存储路径 -lwp在使用网络路径时会有问题。

有的程序,仍旧无法运行,例如:美图秀秀。

- 以下回答由chatgpt基于相关博客总结生成:

在AD域管理下,使用户在修改密码或密码不符合要求时能够获得适当的提示信息的步骤如下:

配置密码策略 在AD域控制器上,打开组策略管理器,找到“计算机配置 - Windows设置 - 安全设置 - 密码策略”,选择一个密码策略并进行编辑,包括设置密码最短长度、最长使用期限、最短使用期限、强制密码历史、强制复杂性、密码存储的加密方法等。此时,在客户端修改密码或密码不符合要求时会自动提示对应的信息。

使用LAPS工具 本地管理员密码解决方案(LAPS)是一种微软提供的免费工具,可以自动为每个计算机生成不同的本地管理员密码,并存储到AD中。安装LAPS工具并在每个计算机上设置密码后,管理员可以在AD中查看到每个计算机的本地管理员密码和密码过期时间戳。这也可以帮助解决密码遗忘和被盗的问题。

配置用户提示文本内容 在组策略管理器中,找到“计算机配置 - Windows设置 - 安全设置 - 本地策略 - 安全选项”,选择“账户策略 - 密码必须符合复杂性要求”,启用复杂性要求,并配置密码错误时的提示信息。例如,“密码必须包含大小写字母、数字和符号”。

配置AD域上的写权限 要让客户端能够更新密码,需要在AD中将计算机账户的ms-Mcs-AdmPwdExpirationTime和ms-Mcs-AdmPwd属性的写入权限添加到SELF内置账户,并将计算机账户的ms-Mcs-AdmPwd属性的CONTROL_ACCESS(扩展权限)添加到允许读取托管计算机上托管本地管理员帐户的存储密码的组或用户中。可以使用PowerShell命令完成这些操作。

以上是总体的解决方案,具体实现步骤可以参考参考资料中提供的《LAPS_OperationsGuide.docx》文档以及组策略管理器中的相应配置。如果需要进一步定制,也可以使用相关的API进行开发。