平台层怎么防御sql注入

平台层防御sql注入有哪些呀,可以从平台层的哪些方面进行防御啊

不允许直接拼接sql,必须使用参数化,或者对sql里的条件做过滤

引用文心一言的回答:

平台层是云计算的一种服务模式,指的是提供基础设施和应用程序运行环境的云服务。在平台层中,可以提供计算、存储、网络等基础资源,以及开发、部署、运行和管理应用程序的各种工具和平台。

.

为了防止SQL注入攻击,平台层可以采取以下措施:

.

使用安全的数据库:选择安全的数据库管理系统,并遵循安全的数据库设计原则,例如避免使用字符串拼接方式构造SQL语句,使用参数化查询或者预编译的语句来代替字符串拼接。

.

输入验证:在平台层中对用户输入进行验证,只允许合法的输入。例如,对于数字类型的输入,应该检查其是否为数字,对于字符串类型的输入,应该检查其长度、类型等属性。

.

限制权限:在平台层中限制数据库的操作权限,将数据库的操作权限限制在最小的范围内,以便即使攻击者通过SQL注入攻击获取了敏感数据,也无法执行更多的操作。

.

加密传输:在平台层中使用安全的传输协议对数据进行加密传输,例如使用HTTPS等安全传输协议,防止攻击者在传输过程中窃取数据。

.

使用安全框架:在平台层中使用专业的安全框架或者库,例如OWASP ESAPI(Enterprise Security API),可以有效地防止SQL注入攻击。

.

总之,在平台层中防止SQL注入攻击需要从多个方面入手,严格验证用户输入、限制数据库操作权限、加密传输等方式都是可以有效防止SQL注入攻击的方法。同时,选择安全的数据库管理系统和使用安全的框架和库也是非常重要的。

- 这有个类似的问题, 你可以参考下: https://ask.csdn.net/questions/197903

- 这篇博客你也可以参考下:如何防御sql注入?

- 除此之外, 这篇博客: 网络安全课第三节 SQL 注入的检测与防御中的 基于时间延迟盲注 部分也许能够解决你的问题, 你可以仔细阅读以下内容或者直接跳转源博客中阅读:

基于时间延迟盲注是通过时间延迟来判断是否存在 SQL 注入的常用方法,是用于无任何错误回显情况下的盲注。对于正确语句和错误语句都返回相同内容时也可以使用,所以它的适用范围相对广一些。

注意:在实际测试过程中,特别是线上业务测试,要避免使用过长时间的延时,否则会影响业务的正常运行。换句话说,能够延时注入就基本代表可以去网站进行拒绝服务攻击。

在 MySQL 常用的延时注入方法中,比较实用的有以下 3 种。

(1)SLEEP(duration):该函数用于休眠,起到延时操作的作用,其参数以秒为单位。

mysql> select sleep(5); +----------+ | sleep(5) | +----------+ | 0 | +----------+ 1 row in set (5.00 sec)(2)BENCHMARK(count,expr):重复计算 expr 表达式 count 次。

mysql> select benchmark(10000000,sha(1)); +----------------------------+ | benchmark(10000000,sha(1)) | +----------------------------+ | 0 | +----------------------------+ 1 row in set (2.72 sec)(3)REPEAT(str,count):返回字符串 str 重复 count 次后的字符串。

mysql> select rpad('a',4999999,'a') RLIKE concat(repeat('(a.*)+',50),'b'); +-------------------------------------------------------------+ | rpad('a',4999999,'a') RLIKE concat(repeat('(a.*)+',50),'b') | +-------------------------------------------------------------+ | 0 | +-------------------------------------------------------------+ 1 row in set (5.92 sec)我们以 sqli-labs 第 2 题为例构造请求:

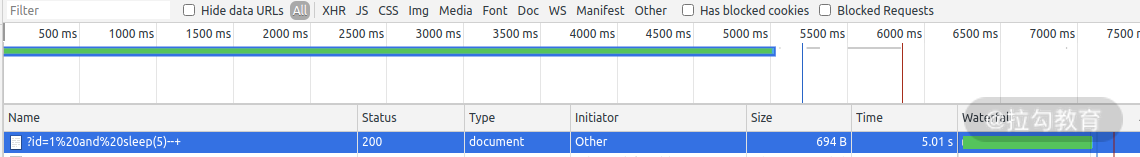

http://localhost/Less-2/?id=1 and sleep(5)--+在 Chrome 浏览器的 Network 标签内可以看到该请求刚好处时 5 秒钟,说明确实存在漏洞。

图 13:Chrome 标签内展示

- 您还可以看一下 CSDN就业班老师的【数据分析】第四周 SQL实现销售任务派发系统课程中的 本章介绍小节, 巩固相关知识点

- 以下回答来自chatgpt:

在平台层有效防御SQL注入攻击的方法和措施可以有以下几点:

输入验证和过滤:对用户输入的内容进行严格的验证和过滤,防止恶意输入。可以使用正则表达式或编写自定义的验证函数对用户输入进行检查,确保输入符合预期的格式和内容要求。

使用参数化查询或预编译语句:将用户输入作为参数传递给SQL语句,而不是将输入直接拼接到SQL语句中。这可以防止攻击者利用输入的特殊字符来注入恶意的SQL代码。具体的做法是使用数据库提供的参数化查询功能或预编译语句功能,将SQL语句和参数分开传递给数据库执行。

示例代码(使用Java的JDBC进行数据库操作的情况):

String username = request.getParameter("username"); String password = request.getParameter("password"); String sql = "SELECT * FROM users WHERE username = ? AND password = ?"; PreparedStatement statement = connection.prepareStatement(sql); statement.setString(1, username); statement.setString(2, password); ResultSet resultSet = statement.executeQuery(); // 处理查询结果...最小权限原则:在数据库中创建用于应用程序连接的数据库用户,并给予该用户最小必需的访问权限,不赋予过高的权限。这可以限制攻击者在注入攻击成功后对数据库的直接访问和操作。

错误和异常处理:在处理数据库查询或操作时,对可能的错误和异常进行正确的处理,不要将详细的错误信息直接返回给用户或输出到日志中。攻击者可能会利用这些信息来进一步了解系统和数据库的结构,从而进行更精确的注入攻击。

示例代码(使用Python的Flask框架进行数据库操作的情况):

import sqlite3 from flask import Flask, request app = Flask(__name__) db_connection = None @app.before_first_request def create_db_connection(): global db_connection db_connection = sqlite3.connect('database.db') @app.route('/login', methods=['POST']) def login(): username = request.form['username'] password = request.form['password'] try: cursor = db_connection.cursor() sql = "SELECT * FROM users WHERE username = ? AND password = ?" cursor.execute(sql, (username, password)) result = cursor.fetchone() # 处理查询结果... except Exception as e: # 错误处理... return "登录失败"以上是一些常用的防御SQL注入攻击的方法和措施。然而,应注意不同的开发框架和数据库可能有不同的实现方式和安全考虑,具体的解决方案要根据实际情况进行调整和实施。如果涉及到具体的开发框架和数据库,请参考它们的官方文档和安全指南。

如果你已经解决了该问题, 非常希望你能够分享一下解决方案, 写成博客, 将相关链接放在评论区, 以帮助更多的人 ^-^