在ollydbg中逆向调试程序遇到的一点问题

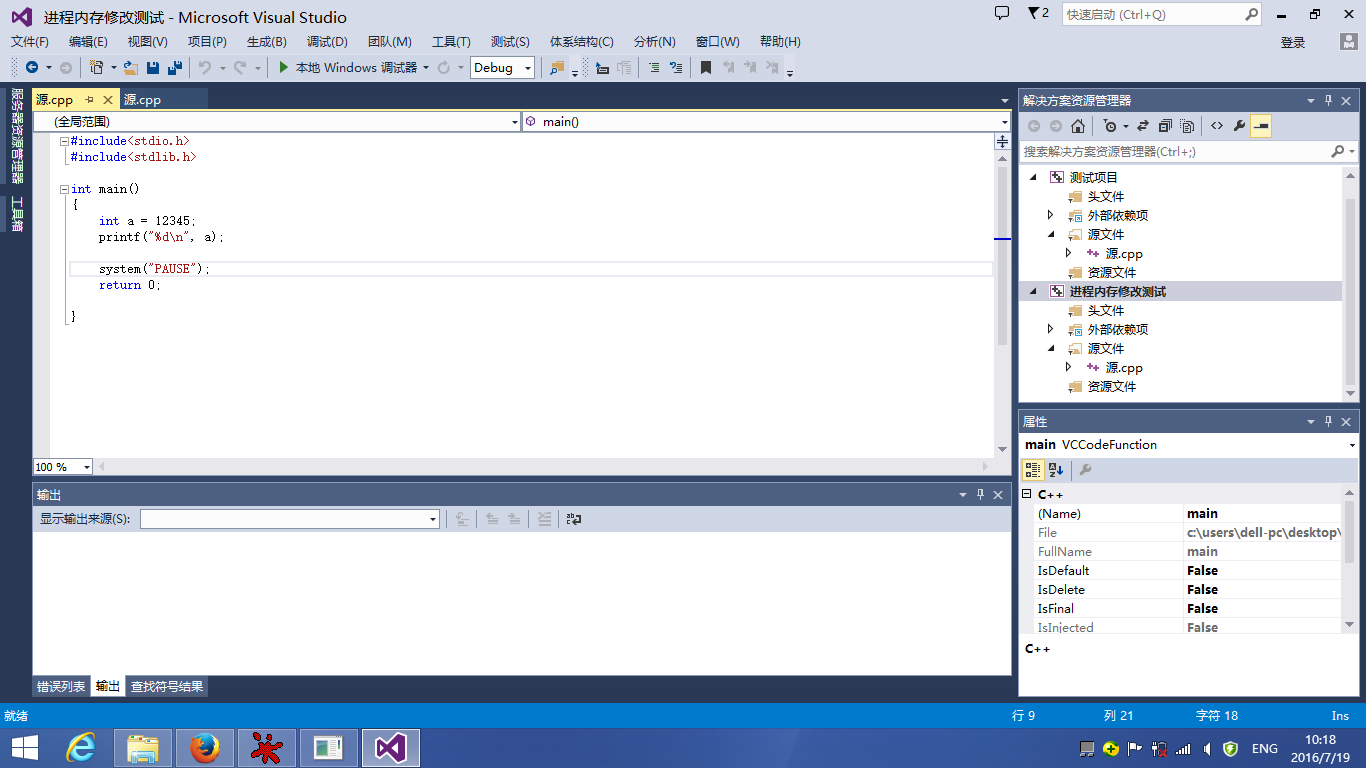

先上用来调试的程序

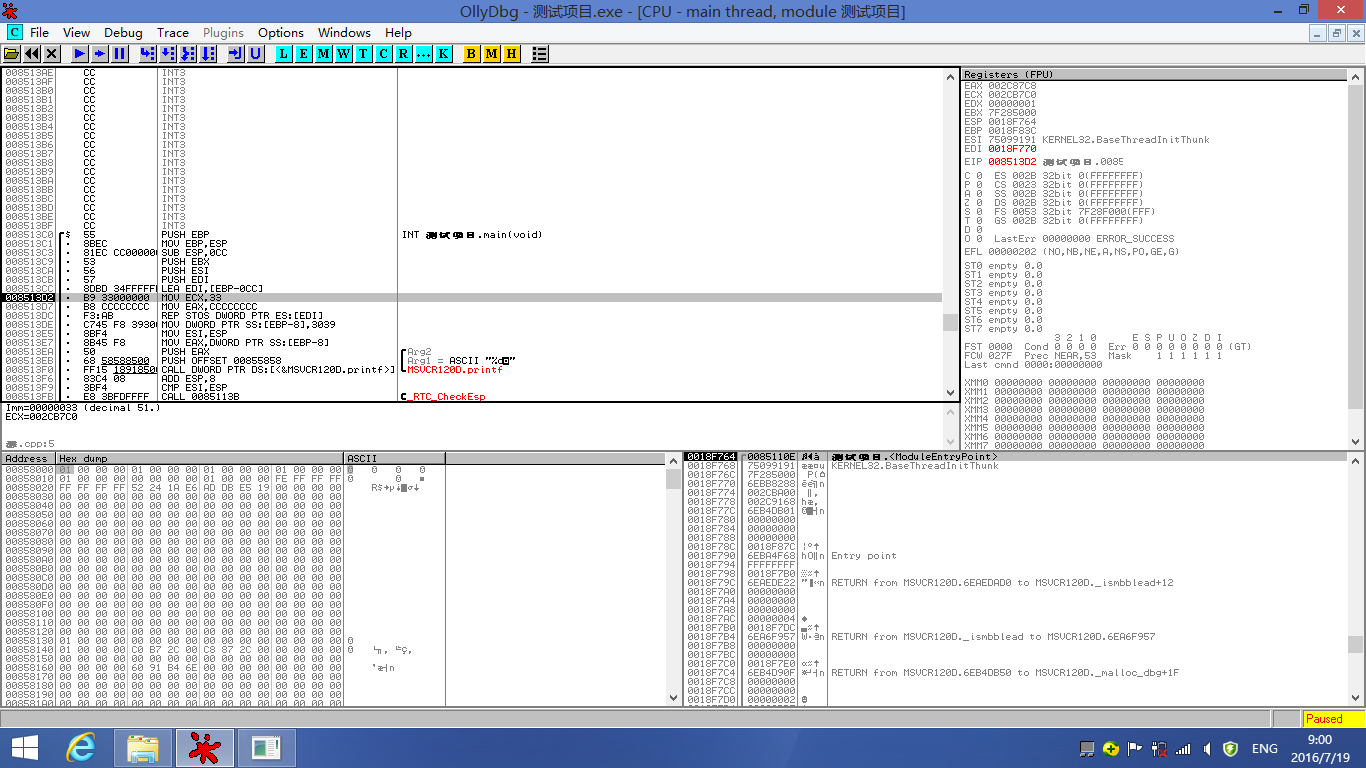

生成其exe后,用ollydbg打开其exe,如图,已执行到main函数

有大神解释解释代码中定义的变量a,其地址,或其值的地址是在哪里吗?在ollydbg里好像看不出来?给printf传参时把3039入了栈?

这里编译器直接把12345放在堆栈上了,就是那个ebp-8所在的位置。

先上用来调试的程序

生成其exe后,用ollydbg打开其exe,如图,已执行到main函数

有大神解释解释代码中定义的变量a,其地址,或其值的地址是在哪里吗?在ollydbg里好像看不出来?给printf传参时把3039入了栈?

这里编译器直接把12345放在堆栈上了,就是那个ebp-8所在的位置。