30人规模的办公室网络遭到攻击,大量PING检测报文及其他攻击报文,求解决方案!

- 问题现象:办公室网络经常性不定期上不了网,但电信人员来测速正常,时延正常

- 设备情况:①ER3200G2路由器;②华为二层交换机

- 网络简况:①电信普通宽带,路由器PPPoE拨号上网(公网IP不固定);②办公网络只有电脑与无线网络,没有监控、服务器等设备

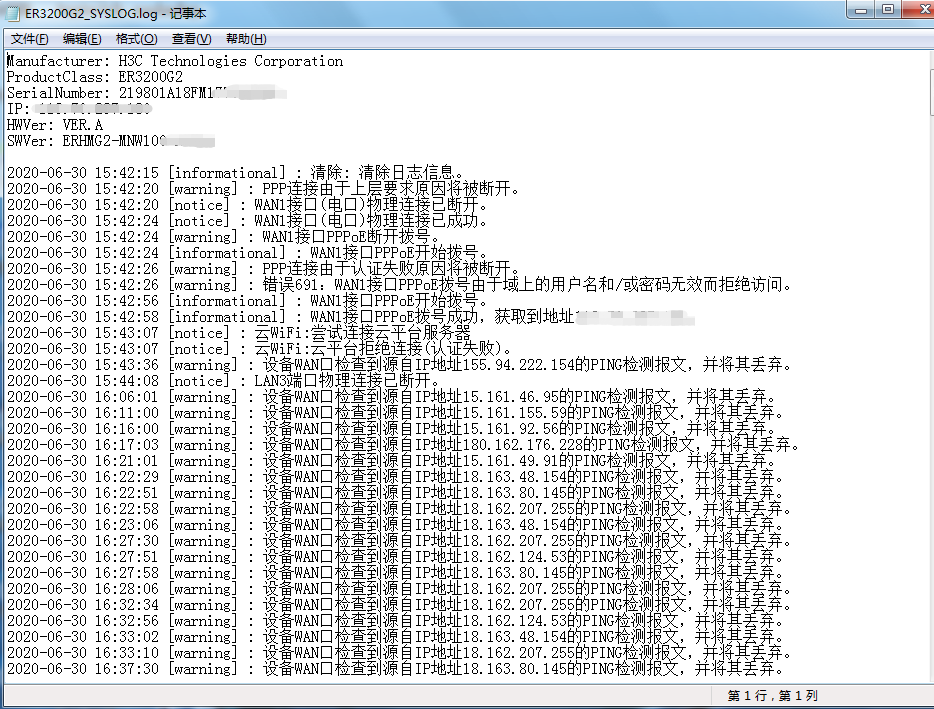

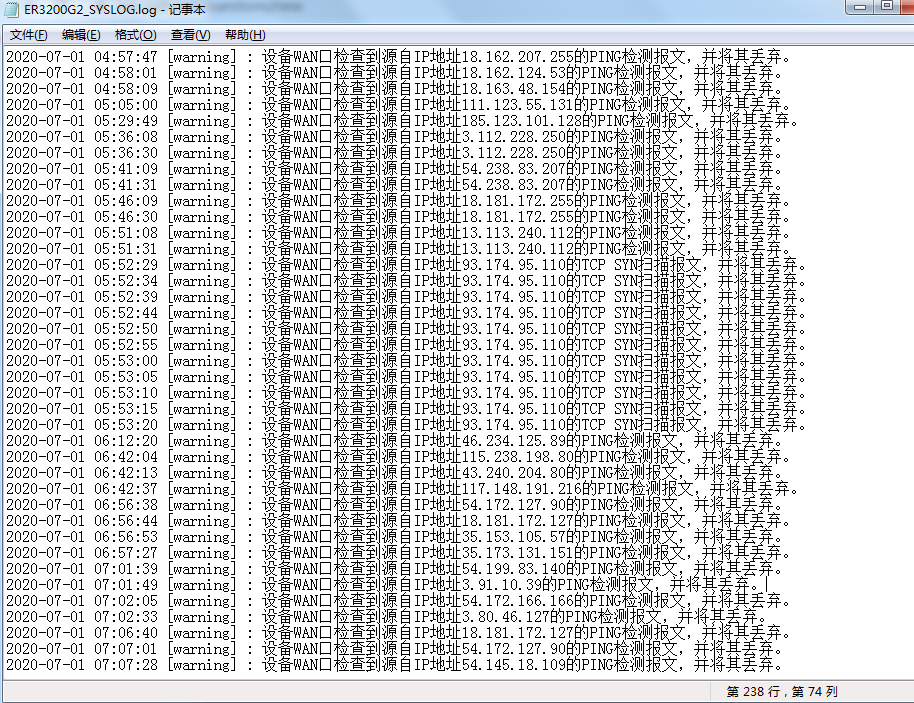

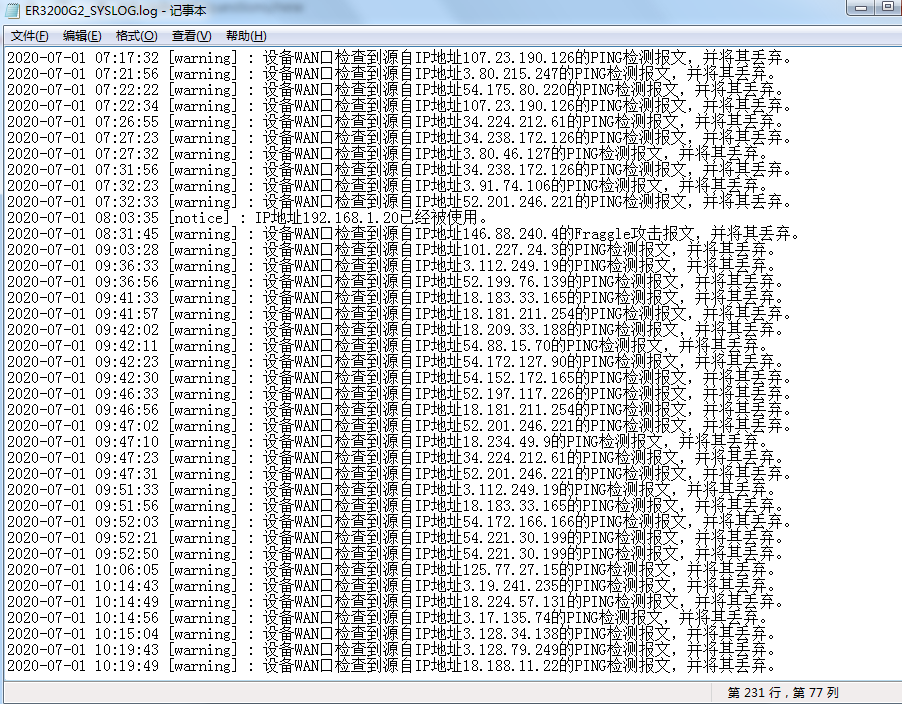

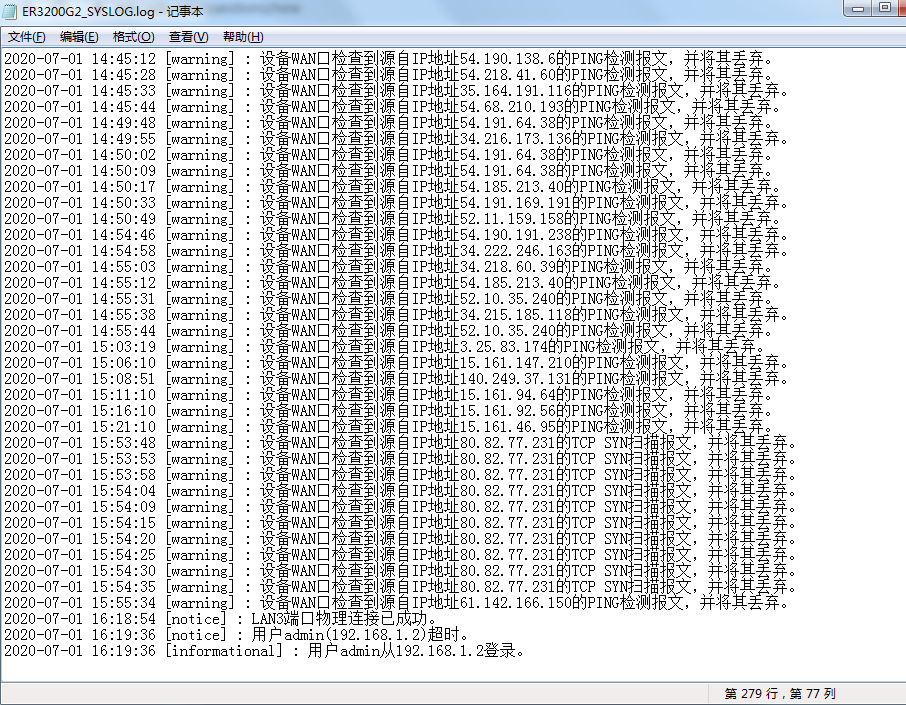

- 路由器日志记录如下:

一天的时间,记录了四百多条PING检测报文,几条Fraggle攻击报文,十几条TCP SYN扫描报文

- 初步判定:内网电脑登录过钓鱼网站,被种下网络病毒或木马,不断受到非定向的恶意网络攻击,直接导致整个办公网络瘫痪

- 初步方案:办公电脑统一杀毒

- 求助:希望得到更多的解决方案

- 我会时刻关注大家的评论,采纳可行的解决方案,感谢大家

如果确定是网络及软件故障,我的解决方案如下:

1.重置网络,可以清除一切先前登录信息

2.AP隔离,如果主机要通讯不要这样做

3.IP和MAC地址绑定,预防Arp攻击

4.不使用默认的192.168.1.1等等容易被猜出的管理界面

5.关闭远程管理

6.关闭ICMP ping请求

7.关闭不必要的端口

8.禁用IP源路由

IP协议允许主机指定数据包通过您的网络的路由,而不是让网络组件来确定最佳路径。此特性的唯一合法用途可能是故障排除连接,但这种情况很少见。它更常见的用途是用于侦察您的网络,或当攻击者试图定位后门进入您的私有网络。除非特别需要进行故障排除,否则应禁用此特性。

9.建立进出地址过滤策略

通过在您的边界路由器上建立策略,根据IP地址过滤出站(出站)和入站(入站)的安全违规,从而保护您的网络。除了独特和不寻常的情况,所有试图从您的网络内部访问互联网的IP地址应该承担一个地址,分配给您的局域网。例如,192.168.0.1可能有合法的需要通过路由器访问Internet,但是216.239.55.99最有可能被欺骗,并且是攻击的一部分。

有些功能可能有些路由器是没有的,但这些方法几乎是唯一方法了,问题并不在路由器,而在ip地址泄露或者内网主机

AP隔离功能,可以阻碍内网通讯

关闭ICMP ping请求,没有人可以检测到内网主机

1.防止ARP攻击是比较困难的,修改协议也是不大可能。但是有一些工作是可以提高本地网络的安全性。

首先,你要知道,如果一个错误的记录被插入ARP或者IP route表,可以用两种方式来删除。

a. 使用arp –d host_entry

b. 自动过期,由系统删除

这样,可以采用以下的一些方法:

1). 减少过期时间

#ndd –set /dev/arp arp_cleanup_interval 60000

#ndd -set /dev/ip ip_ire_flush_interval 60000

60000=60000毫秒 默认是300000

加快过期时间,并不能避免攻击,但是使得攻击更加困难,带来的影响是在网络中会大量的出现ARP请求和回复,请不要在繁忙的网络上使用。

2). 建立静态ARP表

这是一种很有效的方法,而且对系统影响不大。缺点是破坏了动态ARP协议。可以建立如下的文件。

test.nsfocus.com 08:00:20:ba:a1:f2

user. nsfocus.com 08:00:20:ee:de:1f

使用arp –f filename加载进去,这样的ARP映射将不会过期和被新的ARP数据刷新,除非使用arp –d才能删除。但是一旦合法主机的网卡硬件地址改变,就必须手工刷新这个arp文件。这个方法,不适合于经常变动的网络环境。

3).禁止ARP

可以通过ipconfig interface –arp 完全禁止ARP,这样,网卡不会发送ARP和接受ARP包。但是使用前提是使用静态的ARP表,如果不在ARP表中的计算机 ,将不能通信。这个方法不适用与大多数网络环境,因为这增加了网络管理的成本。但是对小规模的安全网络来说,还是有效可行的。

2.黑客向对方计算机不断发送有欺诈性质的ARP数据包,数据包内包含有与当前设备重复的Mac地址,使对方在回应报文时,由于简单的地址重复错误而导致不能进行正常的网络通信。

3.ARP攻击主要是存在于局域网网络中,局域网中若有一台计算机感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

设置IDS防范(页面向导:安全专区→防攻击→IDS 防范)。